MeXkey3智能卡

感谢Canokey-core开源项目

MeXkey3 菜单说明

选择卡片

- 共五张卡可以切换

- 每张卡包含独立的OpenPGP,PIV,FIDO

- 可以重复选择卡号进行重连

OpenPGP卡片信息

显示相关信息

智能卡设置

-

启用OpenPGP

- 测试功能,关闭后不提供OpenPGP相关功能

-

启用PIV

- 测试功能,关闭后不提供OpenPGP相关功能

-

NDEF写保护

- 开启后NDEF标签内容无法修改

-

PGP清除数据

- 清除当前卡号的PGP数据

-

PIV清除数据

- 清除当前卡号的PIV数据

-

FIDO清除数据

- 清除当前卡号的FIDO数据

-

NDEF清除数据

- 清除当前卡号的NDEF数据

FIDO

- 驻留密钥: 64

OpenPGP

默认Admin PIN为12345678

默认PIN为123456

支持的算法

- RSA2048

- RSA3072

- RSA4096

- X25519

- Ed25519

- NIST P-256 (secp256r1, prime256v1)

- NIST P-384 (secp384r1)

- secp256k1

所有算法都支持卡内生成

安装与配置

Windows 系统

- 下载并安装 Gpg4win

Linux 系统

-

安装必要软件:

-

配置设备识别信息:

两种方法,二选一即可,建议使用规则

-

添加UDEV规则

-

创建规则文件

-

粘贴规则

-

重载规则

-

-

修改libccid_Info.plist文件

-

修改ibccid_Info.plist

-

配置 scdaemon:

-

-

智能卡操作指南

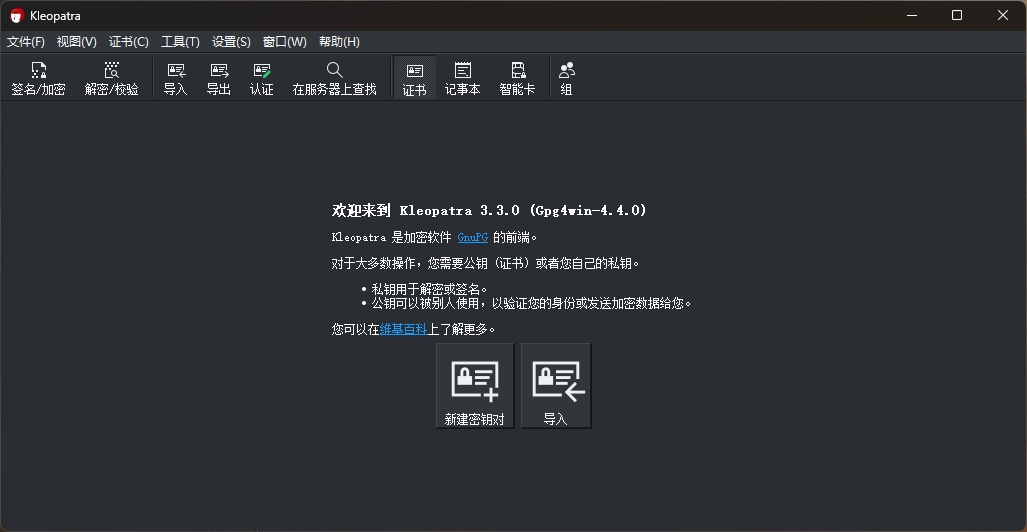

Windows可以用命令行,也可以用图形界面,如果想用图形界面请看Kleopatra图形界面

Kleopatra包含在gpg4win里面,无需单独安装

创建证书

通用命令操作

- 查看智能卡状态

- 进入智能卡编辑模式

- 生成密钥对(管理员操作)

- 启用用户交互标志(UIF)

- 修改PIN码(重要!)

- 默认PIN:

123456 - 默认管理员PIN:

12345678 - 强烈建议首次使用时修改

- 退出智能卡编辑

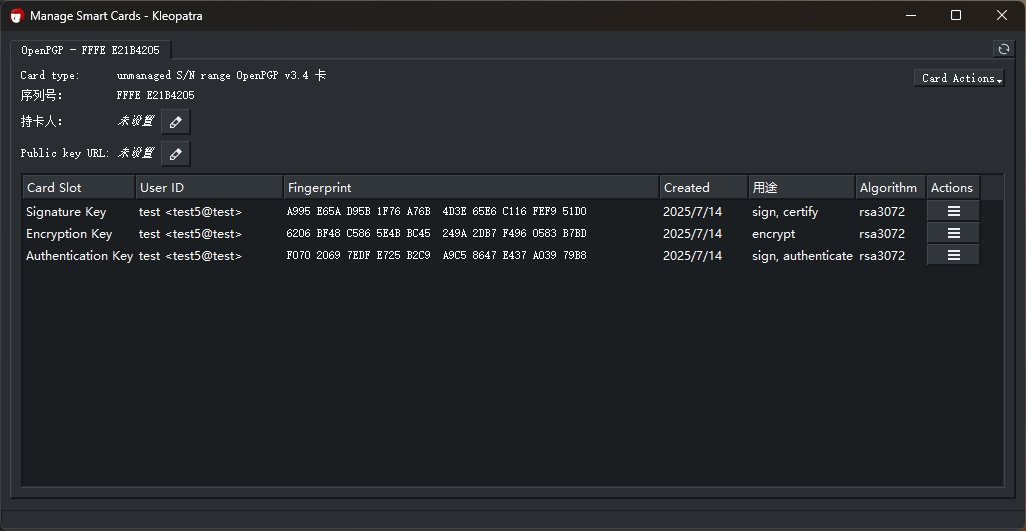

Kleopatra图形界面

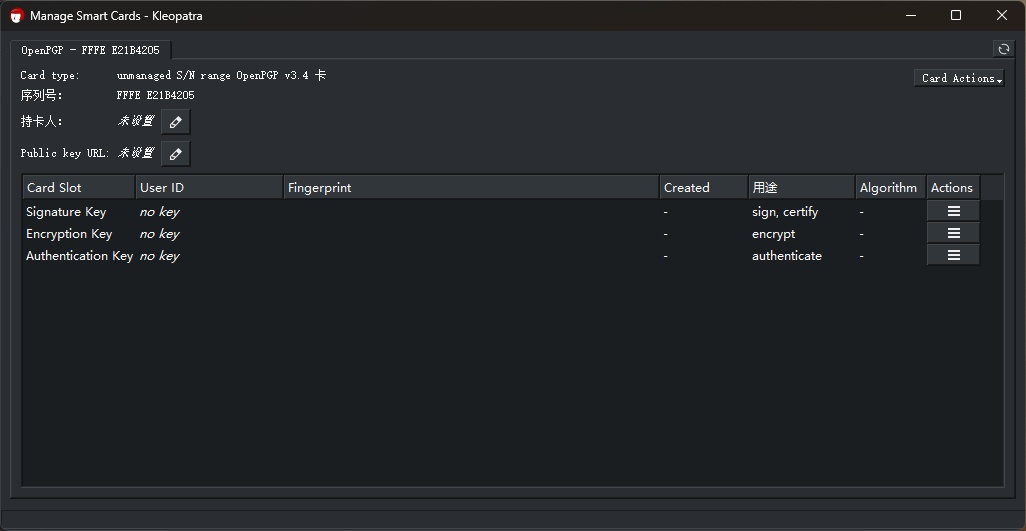

打开软件,点击智能卡

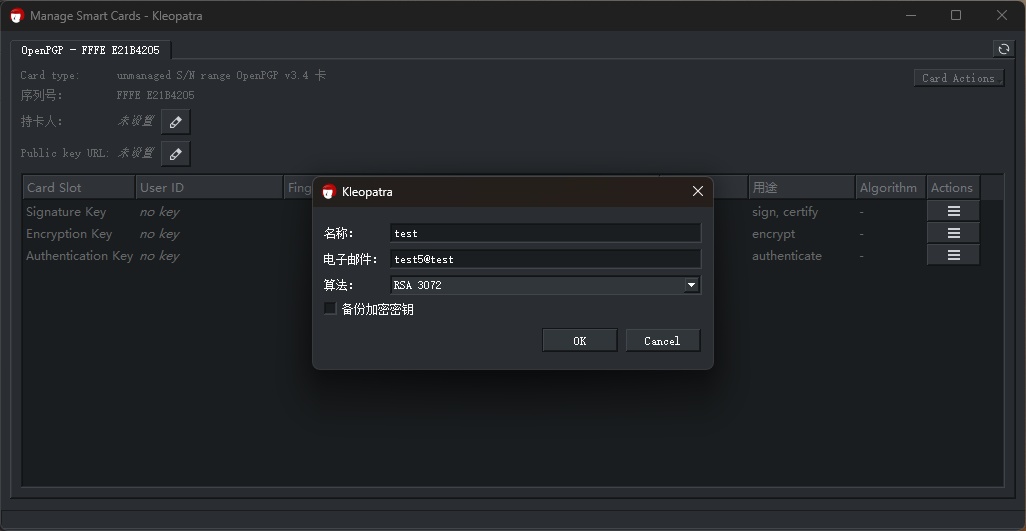

点击右上角的Card Actions,选择生成新密钥

根据需要填写信息,自行选择是否备份,然后点击OK

期间会需要输入几次Admin PIN以及PIN,请注意区分.Admin PIN默认为12345678,PIN默认为123456

完成如上图

创建撤销证书

撤销证书请保管好

通用命令操作

-

查看密钥指纹

-

生成撤销证书

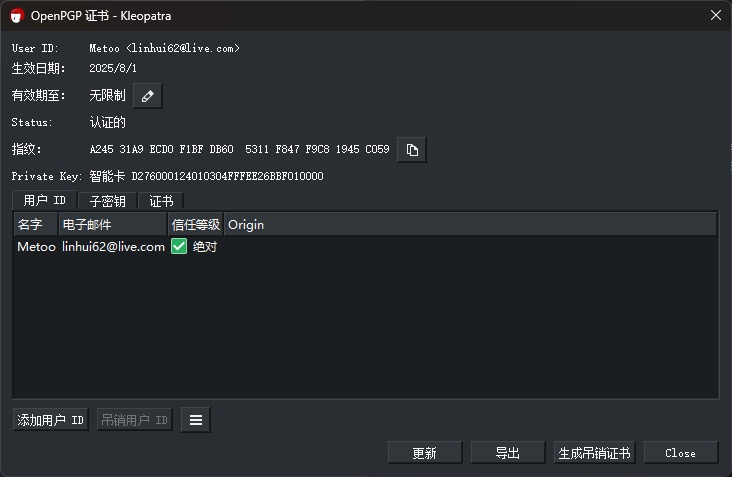

Kleopatra图形界面

打开软件后,在证书界面双击证书,点击右下角生成吊销证书

上传证书到服务器

通用命令操作

-

查看密钥指纹

-

上传到服务器

Kleopatra图形界面

- 打开软件后,在证书界面右键点击证书,点击在

服务器上发布

获取公钥证书连接

- 安全第一:首次使用后立即修改默认PIN码

- 物理确认:启用UIF后,使用智能卡功能时需要触摸确认

- 密钥有效期:生产环境建议设置有效期(如1y=1年)

如遇设备识别问题,

Windows请尝试在智能卡菜单中切换卡片

Linux请尝试重启PC/SC服务:

sudo service pcscd restart

PIV

- PIN: 123456

- PUK: 12345678

- Management Key:

010203040506070801020304050607080102030405060708

通过 PKCS #11 使用 PIV 进行 SSH

1. 在插槽 9a(任何插槽都可以)导入或生成密钥(二选一):

导入

生成

2. 为该密钥创建自签名证书。X.509 证书的唯一用途是满足 PIV/PKCS #11 库的要求。它需要能够从智能卡中提取公钥,并通过 X.509 证书实现这一点。

默认的 PIV PIN 是 123456

3. 加载证书

4. 找出 ykcs11 的安装位置。

对于基于 Debian 的系统,ykcs11 模块位于/usr/local/lib/libykcs11

在 MacOS 上,它位于/usr/local/lib/libykcs11.dylib

在 Win 上 ,它位于C:\Program Files\Yubico\Yubico PIV Tool\bin\libykcs11.dll

5. 以正确的格式导出公钥,并将其添加到目标系统的 authorized_keys 中。

此命令将导出 YubiKey 上存储的所有密钥。插槽顺序应保持不变,以便识别与您目标私钥关联的公钥。

6. 使用新密钥对目标系统进行身份验证

7.(可选)也可以设置与 ssh-agent 配合使用:

如果此步报错,请参考issues/527

通过运行以下命令确认 ssh-agent 找到正确的密钥并以正确的格式获取公钥: